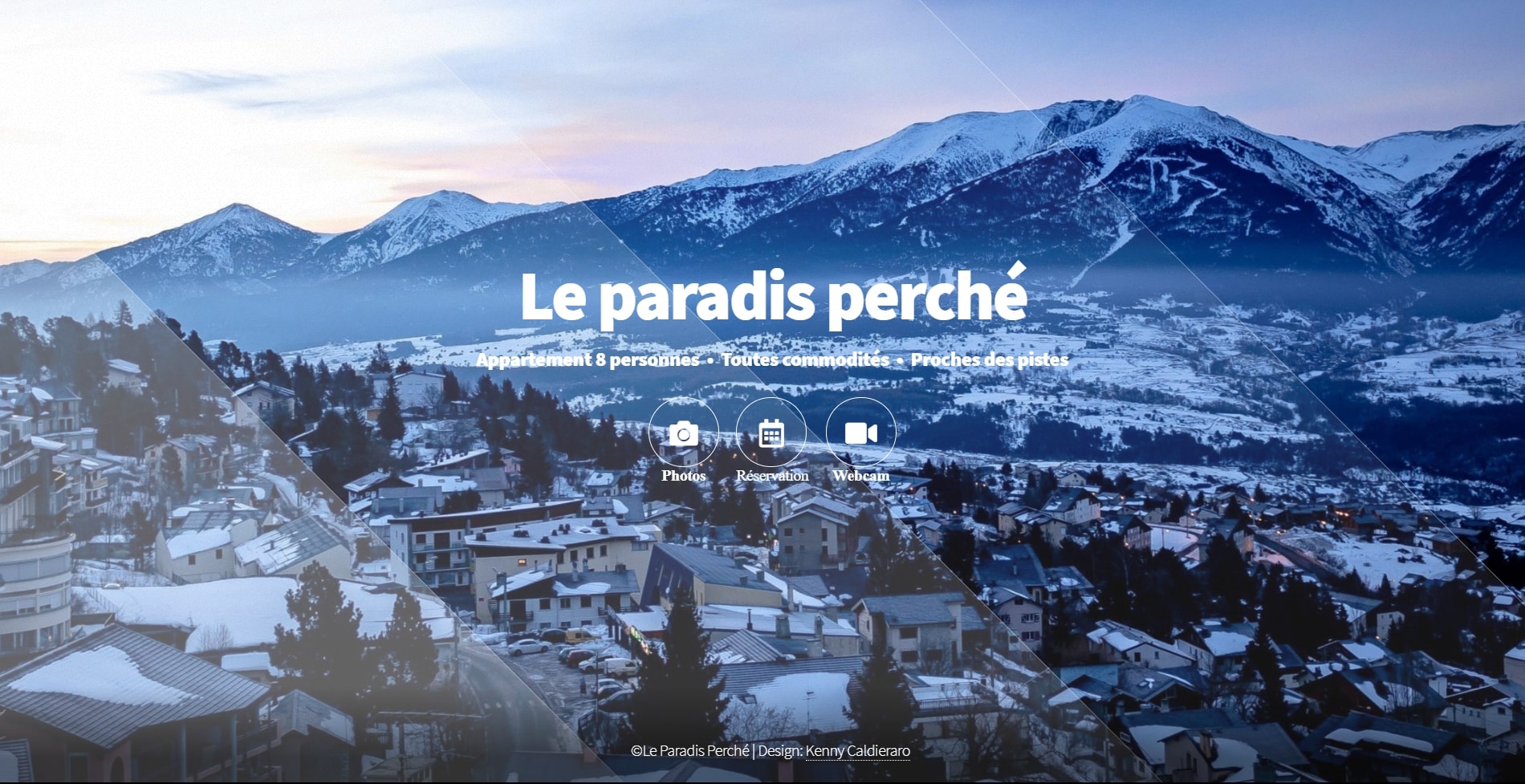

Site de présentation, gestion locative, et réservation gite

L’attaque informatique survenue dans la nuit du samedi au dimanche 21 août contre le centre hospitalier Sud-Francilien (CHSF) de Corbeil-Essonnes, encore non revendiquée publiquement, est venue rappeler que les établissements de santé sont loin d’être épargnés par le milieu des rançongiciels, ces groupes qui paralysent des systèmes informatiques et demandent une rançon à leurs victimes.

Les hôpitaux sont des cibles sensibles et controversées, en raison des risques potentiels amenés par la paralysie du système informatique d’un établissement de santé : report d’actes médicaux, perturbation du suivi des malades, arrêt ou dysfonctionnement de certains appareils… Les attaques visant les établissements médicaux sont d’autant plus dangereuses que les groupes pratiquant ces tentatives d’extorsion volent également des données et menacent de les publier pour faire pression sur leurs victimes. Données qui peuvent théoriquement contenir des informations personnelles hautement sensibles.

Historiquement, une part importante des groupes de rançongiciels, qui présentent généralement leurs activités comme un business comme un autre, ont affirmé qu’ils ne ciblaient pas les hôpitaux ou le secteur de la santé en général. Plusieurs gangs en ont même publiquement fait la promesse au début de la pandémie due au SARS-CoV-2. « Nous arrêtons toutes les activités visant les organisations médicales de toute sorte jusqu’à ce que la situation liée au virus se stabilise », affirmait par exemple le groupe Maze au début de l’année 2020. En décembre 2021, l’ONG Cyberpeace Institute avait analysé les communications publiques des plus gros acteurs de ce secteur, et découvert que pas moins de douze groupes de rançongiciels avaient déclaré ne pas attaquer le secteur de la santé. Tous, pourtant, ont été responsables de piratages visant au moins un établissement de ce type.

Les exemples ne manquent pas. En mai 2021, les groupes Revil et Avaddon ont par exemple annoncé de nouvelles consignes au sein de leurs organisations respectives, promettant de ne plus s’en prendre au secteur médical. Une décision vraisemblablement moins motivée par des facteurs moraux que par le besoin de faire profil bas après l’attaque très médiatisée contre l’opérateur Colonial Pipeline un peu plus tôt, qui a amené les autorités américaines à hausser le ton contre cette criminalité. Un mois plus tard, le nom d’une organisation médicale du Nevada faisait pourtant son apparition sur le Happy Blog, le site utilisé par Revil pour afficher ses victimes et les contraindre à payer la rançon.

Selon le Cyberpeace Institute, plus de 380 attaques par rançongiciel visant le secteur de la santé ont été recensées au cours des deux dernières années. Et certaines ont eu des effets très visibles. En mai 2021, le service de santé publique irlandais (Health Service Executive, HSE) a été attaqué par Conti, un des plus gros acteurs du secteur. « Les services de santé à travers le pays ont été sévèrement perturbés avec des conséquences réelles et immédiates sur les milliers de patients demandant des soins chaque jour », a expliqué plus tard l’organisation dans un long rapport d’analyse d’incident. La même année, en France, les hôpitaux de Dax puis de Villefranche-sur-Saône ont été frappés par des rançongiciels, dégradant à chaque fois l’activité de ces établissements. En 2019, le CHU de Rouen a lui aussi mis un certain temps à se remettre d’une attaque similaire. Plus récemment, en août, au Royaume-Uni, le système de santé du pays (NHS) a lui aussi été mis sous pression après une attaque par rançongiciel.

De façon plus générale, une enquête récemment menée au niveau mondial par l’entreprise spécialisée Sophos a révélé qu’environ 66 % des organisations de santé interrogées avaient déclaré avoir été ciblées par un rançongiciel au cours de l’année 2021. Dans l’enquête précédente, portant sur 2020, ce chiffre était de 33 %. Plus inquiétant, les deux tiers des victimes interrogées expliquaient avoir payé la rançon pour récupérer l’accès à leurs données.

Comment expliquer l’écart entre les promesses des groupes et la réalité des attaques ? Au-delà des doutes évidents qu’il convient d’émettre au sujet des affirmations d’organisations criminelles crapuleuses, il existe aussi des mécanismes structurels qui peuvent éclairer cette situation. La plupart des groupes de rançongiciels fonctionnent aujourd’hui sur un modèle de division des tâches : d’un côté, ceux que l’on appelle les opérateurs développent et maintiennent le logiciel malveillant ainsi que l’infrastructure qui l’entoure, et louent ces services à d’autres pirates, appelés affiliés. Ces derniers, spécialisés dans l’intrusion informatique, ne sont pas toujours membres à part entière du « vaisseau mère », mais peuvent être vus comme des contractuels qui travaillent avec différents groupes. Or ces différents acteurs ne sont pas forcément sur la même ligne.

Des échanges internes entre membres du groupe Conti, dévoilés par un spécialiste en sécurité informatique en février, montrent par exemple que dans certains cas, des membres du groupe ont protesté contre des attaques menées par certains affiliés contre des établissements de santé. « Est-ce que tu as donné le feu vert pour attaquer cet hôpital ? », demandait ainsi un pirate à son partenaire en octobre 2021. « Si tu ne l’as pas fait, je vais donner l’outil de déchiffrement à cette clinique puisque nous nous sommes mis d’accord pour ne pas attaquer le secteur médical. »

De même, alors que le HSE irlandais assure ne pas avoir payé la rançon de 20 millions de dollars demandée par Conti, le rapport d’enquête post-incident fait savoir que le groupe a tout de même donné, le 21 mai, l’outil de déchiffrement des fichiers à l’organisation. Un message interne envoyé le même jour par un membre de Conti à d’autres complices accrédite cette piste. « Je tiens à dire que personne ici n’a quoi que ce soit à voir avec cette attaque, nous n’attaquons PAS les organismes publics, hôpitaux, aéroports et autres, et nous ne le ferons pas », explique un cadre dans une conversation de groupe.

Dans d’autres cas, on voit cependant que les têtes de ce groupe ont une interprétation plus mouvante de leurs règles éthiques. « Puisque tu ne connaissais pas les règles je ne leur donne pas [la clé de déchiffrement] », explique par exemple en juin 2021 un pirate de Conti à l’un de ses partenaires, qui vient d’attaquer une clinique privée. Un exemple qui rappelle les affirmations cyniques, en 2020, du groupe Netwalker, qui, tout en promettant de ne pas cibler les hôpitaux, assurait ne pas vouloir remettre l’outil de déchiffrement gratuitement si leur logiciel venait à paralyser le système d’un établissement de santé : « Si quelqu’un est attaqué, il doit payer pour le déchiffrement. »

Aucun commentaire n'a été posté pour l'instant.